北京時間9月14日, 谷歌發(fā)布了Chrome瀏覽器的93.0.4577.82桌面版本更新,著重修補(bǔ)了兩個被“在野”利用的Chrome零日漏洞CVE-2021-30632和CVE-2021-30633。這兩個被谷歌標(biāo)記為“高危”的漏洞可以使攻擊者完全控制上網(wǎng)用戶的電腦,建議用戶盡快更新升級。而這兩個漏洞,前360 CTO知名黑客MJ(鄭文彬)創(chuàng)立的賽博昆侖公司,早在今年四月份就提前精準(zhǔn)預(yù)測到,并為其產(chǎn)品用戶進(jìn)行了針對性的提前保護(hù)。

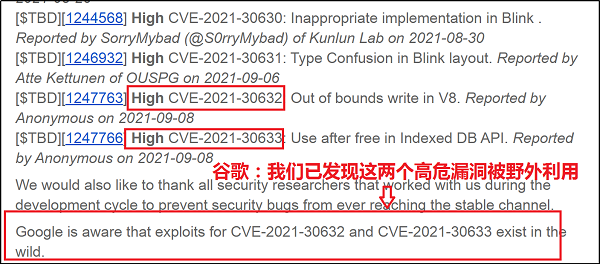

圖:谷歌Chrome瀏覽器官方發(fā)布公告

據(jù)安全專家分析,這兩個漏洞分別存在于Chrome瀏覽器的“V8”腳本引擎和索引數(shù)據(jù)庫API中,攻擊者結(jié)合這兩個漏洞,可以構(gòu)造一個被稱為“Full Chain”的完整攻擊鏈。當(dāng)用戶使用Chrome核的瀏覽器訪問惡意網(wǎng)址,其中利用這兩個漏洞的代碼就能完全控制用戶的電腦。

通過這類高危零日漏洞進(jìn)行的攻擊,通常很難被安全軟件或解決方案捕獲,因此全球的安全研究員都在爭分奪秒,試圖在惡意攻擊者之前發(fā)現(xiàn)并修復(fù)、防御這些漏洞。這也是我們每天看到主流的操作系統(tǒng)、應(yīng)用軟件都要經(jīng)常打補(bǔ)丁、升級更新的原因。

在這些漏洞里,最危險、影響力最大的就要數(shù)“在野”漏洞。

所謂的“在野”漏洞,就是當(dāng)惡意攻擊者比軟件廠商、第三方的安全研究人員更早地發(fā)現(xiàn)了漏洞,并利用這些漏洞對目標(biāo)的用戶進(jìn)行攻擊。

由于在彼時,沒有人知道這個漏洞的情況,理論上來說,除非提前知道攻擊者使用的漏洞,沒有手段能夠100%防御這樣的攻擊,而一旦遭到零日漏洞這樣的高級攻擊手法,受害者往往會在瞬間丟失重要的數(shù)據(jù)資產(chǎn),或者導(dǎo)致其所在的內(nèi)部網(wǎng)絡(luò)遭到更進(jìn)一步的入侵。可以說,一旦你被“在野”漏洞盯上,基本上就逃脫不了“被黑”的結(jié)果。

而在今年,這種局面可能將會被改變。八月初,前360 CTO,知名黑客MJ(鄭文彬)創(chuàng)立的賽博昆侖公司,公開宣布旗下一款可以對零日漏洞,尤其是“在野”零日漏洞進(jìn)行精準(zhǔn)、提前防御的安全產(chǎn)品:洞見平臺,宣稱通過其獨(dú)家的“漏洞預(yù)測”、“提前漏洞防御”技術(shù),可以早在“在野”漏洞被發(fā)現(xiàn)、被利用之前,就對用戶進(jìn)行精準(zhǔn)保護(hù),防患于未然。

據(jù)賽博昆侖CEO鄭文彬介紹,就在這次谷歌“全鏈”“在野”零日漏洞攻擊事件中, 旗下負(fù)責(zé)“漏洞預(yù)測”技術(shù)的昆侖實(shí)驗(yàn)室,就提前精確預(yù)測了鏈條中的關(guān)鍵漏洞:CVE-2021-30632,并提前近半年時間,也就是早在今年的四月份,就為其產(chǎn)品用戶進(jìn)行了針對性的提前保護(hù)。

“被昆侖實(shí)驗(yàn)室提前發(fā)現(xiàn)的漏洞CVE-2021-30632,屬于該攻擊鏈條中最初的、也是最核心的一環(huán),我們的防御產(chǎn)品結(jié)合云端的漏洞情報庫,能為用戶及時切斷針對該漏洞的利用,就堵死了這個“在野”利用的攻擊”,鄭文彬分析道,他也提供了一些同這個漏洞相關(guān)的證明:

圖:谷歌官方CVE-2021-30632補(bǔ)丁代碼

圖:昆侖實(shí)驗(yàn)室研究員提前發(fā)現(xiàn)(4月20日)漏洞相關(guān)PoC代碼(處于安全考慮隱去關(guān)鍵部分)

“當(dāng)然,這個漏洞只是我們?yōu)榭蛻籼崆胺烙谋揭唤牵『帽?ldquo;在野”的攻擊者用到,從而進(jìn)入公眾的視野,實(shí)際上我們一直在為客戶默默提供著,包括不同高危漏洞的提前保護(hù)等在內(nèi)的多種不同防御解決方案”,鄭文彬介紹道。

隨著數(shù)據(jù)安全、系統(tǒng)安全的重要性越來越凸顯,網(wǎng)絡(luò)安全攻防的重點(diǎn)和關(guān)鍵戰(zhàn)場也越來越向基于主機(jī)、針對漏洞的方向傾斜。

就在谷歌發(fā)布緊急安全升級的同一天,蘋果的iOS系統(tǒng)也被爆出多個高危的“在野”零日漏洞。通過這些漏洞,惡意的攻擊者僅須向目標(biāo)手機(jī)發(fā)送一條匿名短信,不需要被害者打開短信,其手機(jī)就會被完全控制,導(dǎo)致手機(jī)內(nèi)重要數(shù)據(jù)泄露、手機(jī)淪為攻擊者的“竊聽器”、“定位器”。

據(jù)分析,自2021年初至今,全球已經(jīng)發(fā)生近百起使用不同的“在野”零日漏洞進(jìn)行的網(wǎng)絡(luò)攻擊, 涉及數(shù)十億臺終端設(shè)備、服務(wù)器和云計算網(wǎng)絡(luò)。網(wǎng)絡(luò)安全市場急需新型安全解決方案,為企業(yè)和用戶的核心資產(chǎn)、業(yè)務(wù)提供切實(shí)有效的保護(hù)能力。

特別提醒:本網(wǎng)信息來自于互聯(lián)網(wǎng),目的在于傳遞更多信息,并不代表本網(wǎng)贊同其觀點(diǎn)。其原創(chuàng)性以及文中陳述文字和內(nèi)容未經(jīng)本站證實(shí),對本文以及其中全部或者部分內(nèi)容、文字的真實(shí)性、完整性、及時性本站不作任何保證或承諾,并請自行核實(shí)相關(guān)內(nèi)容。本站不承擔(dān)此類作品侵權(quán)行為的直接責(zé)任及連帶責(zé)任。如若本網(wǎng)有任何內(nèi)容侵犯您的權(quán)益,請及時聯(lián)系我們,本站將會在24小時內(nèi)處理完畢。

站長資訊網(wǎng)

站長資訊網(wǎng)