近日,360安全大腦獨家捕獲“看門狗”團伙最新動向,其正通過偽造某聊天軟件官網以及釣魚郵件等方式,對特定目標人群精準投毒禍亂網絡。該組織命名來源于攻擊樣本包含的中文PDB路徑,也有安全廠商稱其為“金眼狗”組織。

360安全大腦基于持續跟蹤數據,并對攻擊樣本進行梳理分析后發現,“看門狗”團伙長期通過申請正規軟件開發商簽名,進而利用白加黑方式執行遠控木馬;釣魚郵件定向投毒,并通過漏洞利用啟動遠控木馬;偽裝正規聊天工具捆綁遠控模塊等三大手段橫行網絡。

手段1:以假亂真,冒用簽名投放遠控木馬

一直以來,冒用軟件開發廠商簽名都是“看門狗”團伙的慣用伎倆。從360安全大腦長期監測數據來看,9月下旬至今已追蹤到該團伙冒用的十余個數字證書,具體如下:

與此同時,360安全大腦最新數據顯示,“看門狗”團伙除申請了與原廠商相同的簽名外,還申請了部分同名但大小寫不同的高迷惑性簽名,以便于測試安全軟件反應,為冒用簽名投放遠控木馬試水。

手段2:迷惑性誘餌,釣魚郵件擴散遠控木馬

冒用簽名之外,360安全大腦數據顯示,釣魚郵件是“看門狗”團伙的第二大慣用伎倆。從360安全大腦捕獲的釣魚郵件攻擊樣本來看,該團伙通過釣魚郵件,將偽裝成技術資料等文檔的惡意程序,投遞至目標用戶郵箱,以誘騙點擊下載。

一旦觸發,惡意程序會利用muse音樂播放器棧溢出漏洞執行后續shellcode,并經過幾輪內存加載后,最終運行大灰狼遠控。

值得一提的是,該團伙頻繁利用不同軟件的棧溢出漏洞來試圖繞過殺軟的監測,本次利用的muse音樂播放器為該團伙最新利用的軟件漏洞。

具體執行流程如下:

在此基礎上,針對特定人群,“看門狗”團伙還會向其郵箱投放一些攜帶木馬的“文檔”,此類木馬通常會使用神似word文件的圖標或極具誘導性的文件名,迷惑不明真相的用戶點擊,具體如下:

該木馬首先會檢測自身文件是否以字符“-”開頭。木馬啟動后會在C盤根目錄下創建以木馬文件名第一個字母+字符串“Help”的文件,然后檢測C:\-Help文件是否存在,不存在則彈窗“意外崩潰”并退出程序,用來對抗分析。

然后該木馬會從hxxp://15083142945.com:99/apbc下載木馬壓縮包并解壓到文件夾C:UsersPublicDownloads。解壓后的文件結構如下:

最后執行 C:UsersPublicDownloadshashiqiwcnmlgb.exe和C:UsersPublicDownloads下指定的誘導文件,誘導文件如下圖:

wcnmlgb.exe運行后檢測當同目錄下如果沒有RW.txt,則會彈出一個文字替換工具的窗口,用來對抗檢測,起到混淆視聽的作用。

如果檢測到RW.txt存在則讀取文本里面的內容,并在內存中解密運行其中的惡意AutoRun.dll,AutoRun.dll通過運行快捷方式的方法最后以命令行參數sydb.pls運行C:UsersPublicDownloads$Recycle.Binmtfx.exe。mtfx.exe則是一個帶有棧溢出漏洞的的音樂播放器程序(muse.exe)。通過命令行參數會讀取指定*.m3u和*.pls后綴的文件。而如果文件內容太大,則會引發本地溢出造成漏洞從而可以執行shellcode。

通過對mtfx.exe代碼分析,發現在函數中使用了不檢查輸入數據長度的fscanf函數,所以會將打開的sybd.pls文件中數據全部讀入局部變量,從而覆蓋掉返回地址和SEH異常處理函數。

fscanf函數讀取sydb.pls文件數據后,覆蓋了當前函數返回地址和SEH的回調函數。當函數返回時,由于返回地址0x41414141是一個無法訪問的地址,觸發異常從而跳入被覆蓋的SEH回調函數,而回調函數地址是sdll.dll的一個固定地址,運行其中兩個pop一個ret后又跳回之前被覆蓋地址中構造好的shellcode中繼續執行。

由于上述緩沖區大小有限,該段shellcode動態獲取API后,會依次讀取同目錄下的帶有惡意代碼的文件“X”,“A”,“gifa”最終在內存中解出運行一個修改版的大灰狼遠控木馬dll。連接 CC為58.218.200.5:1529

手段3:偽造軟件,隱秘捆綁投遞遠控木馬

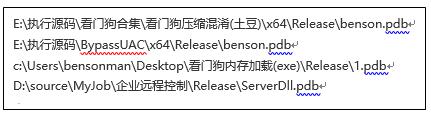

除上述兩種慣用手段外,“看門狗”團伙第三種常用的攻擊手段則是偽造聊天軟件擴散遠控木馬。360安全大腦監測數據顯示,12月份該團伙將攻擊荷載從Telegram換到了POTATO CHAT,并在其偽造的potato網站上放置偽造簽名的PotatoInstaller.exe,以擴散遠控木馬。360安全大腦追蹤到的樣本顯示,該安裝包除了會安裝正常potato軟件外,還會釋放由MFC編寫的內存加載器,運行后內存加載遠控模塊ServerDll.dll。

具體執行流程如下:

從360安全大腦追蹤到的細節來看,“看門狗”團伙近乎完全地復制potato官方網站(hxxps://potato.im/),制作出了自己的假網站(hxxp://potato.fit/index.html),且在頁面中,除了動態變化的使用人數和被替換了的windows版下載鏈接外,幾乎與官網毫無區別,極大地提高了中招率。

在“看門狗”團伙制作的假網站,點擊windows版下載后的安裝程序,是簽名無效的程序,但由于高隱蔽性,常常難以察覺。官方網站安裝程序與“看門狗”團伙制作版對比如下圖:

看門狗團伙制作的PotatoInstaller.exe行為分析:

1.檢查注冊表項 HKEY_LOCAL_MACHINESOFTWAREODBC,無此注冊表項則退出。

2.檢查文件夾C:ProgramDataRecovery 不存在則創建。

3.ShellExecute 執行超長命令行,看門狗團伙可能想通過此方式繞過安全軟件的監控。

此powershell腳本解密后的實際內容如下:

由于腳本中有延時設置,實際測試過程中, go.exe啟動之后,Server.vbe才開始執行。

4.將文件內的數據通過文件映射的方法寫入 C:ProgramDataRecoverytree.exe.

5.解壓縮tree.exe,這是一個壓縮文件,解壓密碼:AaBbCc999.

此文件解壓縮出來的文件都放在C:ProgramDataRecovery。

除了tree.exe 可見外,其他文件全部設置隱藏屬性。Gamecap.exe是一個在內存中加載并運行大灰狼遠控的惡意程序。Server.vbe等一系列文件都是為了給gamecap.exe添加開機自啟動,實現持久化控制。

6.執行 C:\ProgramData\Recovery\go.exe 這是一個bypassuac程序.這個程序的主要目的就是啟動官方的安裝程序setup.exe,以此來迷惑用戶。

全部文件分析及說明:

遠控木馬威脅此起彼伏,360安全大腦強勢截殺

從冒用簽名、釣魚郵件到偽造網站,“看門狗”團伙投遞遠控木馬的手段,可謂花樣百出。而面對遠控木馬等網絡安全威脅,360安全大腦賦能下的新一代防護體系,先后推出了橫向移動防護、軟件劫持攻擊、無文件攻擊等各類應對高級威脅攻擊的體系防護能力,以及應對RDP爆破攻擊、web應用系統漏洞、webshell攻擊等多項針對服務器的防護能力,持續為黨政軍企等各領域用戶輸出安全防護力。

值得一提的是,“360安全大腦-主防威脅可視化平臺”可持續對每日新出現的威脅事件進行聚合與可視化展示,精準實時呈現各種流行病毒、木馬的攻擊態勢,并生成囊括病毒木馬攻擊趨勢、相關網絡與終端維度威脅情報數量以及生命周期的全維度數據,進而幫助技術分析人員高效掌握各類安全威脅,輔助人工分析、研判。

例:全方位呈現“匿影”僵尸網絡的攻擊趨勢圖

目前,在360安全大腦的極智賦能下,360安全衛士等系列產品可在第一時間攔截查殺此類木馬威脅。同時,針對此類威脅360安全大腦給出如下安全建議:

1. 對于個人用戶,可及時前往weishi.360.cn下載安裝360安全衛士,強力查殺此類病毒木馬;

2. 對于廣大政企用戶,可通過安裝360終端安全管理系統,有效攔截木馬病毒威脅,保護文件及數據安全,詳情可通過400-6693-600咨詢了解;而對于小微企業,則可直接前往safe.online.360.cn,免費體驗360安全衛士團隊版,抵御木馬病毒攻擊;

3. 企業360情報云的ioc檢測、發現能力已經全面集成到本地大腦、asia、安全DNS等產品中,用戶可以通過采購這些產品獲取高效及時的最新威脅情報支持,提升安全產品防御能力;

4. 目前360沙箱云已對外提供公開服務,可及時前往ata.360.cn在線體驗。通過沙箱云可以快速準確對可疑樣本完成自動化分析,幫助企業管理員更好應對企業內部面臨的安全問題;

5. 對于安全軟件報毒的程序,不要輕易添加信任或退出安全軟件;

6. 提高安全意識,不隨意打開陌生人發來的各種文件,如需打開務必驗證文件后綴是否與文件名符合。

特別提醒:本網內容轉載自其他媒體,目的在于傳遞更多信息,并不代表本網贊同其觀點。其原創性以及文中陳述文字和內容未經本站證實,對本文以及其中全部或者部分內容、文字的真實性、完整性、及時性本站不作任何保證或承諾,并請自行核實相關內容。本站不承擔此類作品侵權行為的直接責任及連帶責任。如若本網有任何內容侵犯您的權益,請及時聯系我們,本站將會在24小時內處理完畢。

站長資訊網

站長資訊網