近兩年來,我們常常聽見“云原生”這個詞出現在各大媒體平臺。谷歌、Red Hat、微軟、亞馬遜、阿里巴巴、華為等超過300家國內外知名企業也紛紛加入CNCF(云原生計算基金會)。在云原生技術發展得如火如荼的同時,另一邊云原生技術本身卻不被大眾所了解,而“云原生安全”對大家來說更是個陌生的詞匯。所以,云原生技術到底是什么?云原生安全與傳統安全又有何區別?今天,我們一起來詳細了解一下云原生安全與傳統安全。

云原生技術到底是什么

簡單來說,“云原生” 可以概括為:充分利用原生云能力(自動擴展、無中斷部署、自動化管理、彈性等)來進行應用設計、部署和智能化運維的方法。根據CNCF官網上對云原生的定義,云原生技術主要指以容器、持續交付、DevOps以及微服務為代表的技術體系,2018年,又加入Service Mesh(服務網絡)和聲明API。

云原生技術的出現,是為了讓當前基于容器的大規模分布式系統管理擁有更高的自動化、更低的成本與更低的復雜性,使得互聯網系統相比以前更容易管理、容錯性更好、更便于可視化。

云原生安全有何不同

那么,云原生安全相比傳統安全又有何不同呢?

其實,云原生安全并不獨特,傳統環境下的安全問題在云環境下仍然存在,比如DOS攻擊、內部越權、數據泄露、數據篡改、漏洞攻擊等,但由于云原生架構的多租戶、虛擬化、快速彈性伸縮等特點,對傳統安全的某些層面提出了新的挑戰,如果要用一句話總結傳統安全與云原生安全的不同,那可以概括為:傳統安全更重視邊界防護,而云原生安全更重視持續安全。

以下,我們就從六個風險點,為大家介紹云原生環境下的一些典型安全問題。

1. 菜里下毒—鏡像安全很重要

被大家所熟知的,Docker官方提供了docker hub可以讓用戶自由上傳創建的鏡像,以便其他用戶下載,用以快速搭建環境。在提供便利的同時,也帶來了新的安全風險,如:下載的鏡像是否被惡意植入后門?鏡像所搭建的環境是否本身就包含漏洞?

此外,快速迭代的云原生應用加大了引入漏洞/bug,病毒和不安全API,secrets等的機會,所以如何用內生在CI流程當中的鏡像安全掃描和加固方案以及安全左移的理念來持續發現和減少風險至關重要。

據統計,在對Docker Hub上公開熱門鏡像中的前十頁鏡像掃描發現,在一百多個鏡像中,沒有漏洞的只占到24%,包含高危漏洞的占到67%。很多我們經常使用的鏡像都包含在其中,如:Httpd、Nginx、Mysql等等。由此可見,鏡像安全,是云原生安全中不可忽視的一環。

2. 芒刺在背—運行時安全需注意

微服務架構作為云原生技術的重要組成部分,其核心思路在于考慮圍繞著業務領域組件來創建應用,簡單來說就是為每個業務創建單獨的容器環境,這些應用可獨立地進行開發、管理和加速,互不干擾。

微服務架構依賴于容器技術,而其分散的特性也為管理引入了復雜度,于是出現了k8s來對各個分散的容器進行統一編排管理,這對業務來說,無疑是個好消息。但同時Pod, 容器,deamon等復雜動態的資源和k8s對集群資源的動態調度,也給運行時安全檢測和防護引入了前所未有的難題。

眾所周知,逃逸漏洞是云環境下一種常見的漏洞,黑客可以利用一些漏洞或管理人員的配置問題,從容器環境中跳出而獲得宿主機權限。因此,一旦單個容器環境存在逃逸漏洞,可能就會導致整個集群淪陷。

例如常見的利用特權容器、runC等漏洞實現逃逸,可以說,微服務架構下這種統一管理模式,是懸在眾多云用戶頭上的達摩克里斯之劍,而針對容器運行時安全的防護,值得所有人提高警惕。

3. 鑿壁偷光—你的隔離還不夠結實

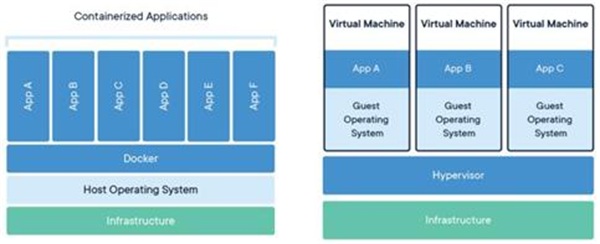

docker以其輕量為大家所喜愛,通過docker我們可以很方便快捷地建一個獨立的運行環境。但同樣的,方便的背后,潛在著安全風險。

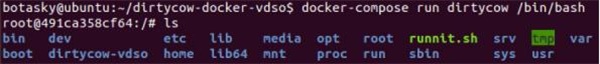

我們以知名的臟牛漏洞(CVE-2016-5195)為例:

攻擊者可以直接突破隔離進行提權,從而獲得宿主機的root權限。

那為什么會出現這樣的問題呢?如下圖所示,我們可以了解到,docker的隔離實際上只做到了進程間與文件的隔離,依賴于linux內核的namespace與cgroup技術,相比于基于OS的傳統虛擬化方式,容器的資源和權限隔離不夠徹底,這也就為針對系統的提權、文件系統的攻擊等方式創造了條件。

4. 天機泄露—數據管理之殤

云環境因其特殊性,通常多個用戶共享云上存儲,這也導致了單個用戶的應用存在問題就有可能導致其他客戶的數據信息泄露,而云計算本身依托于海量數據,因此數據泄露的風險遠大于傳統環境。

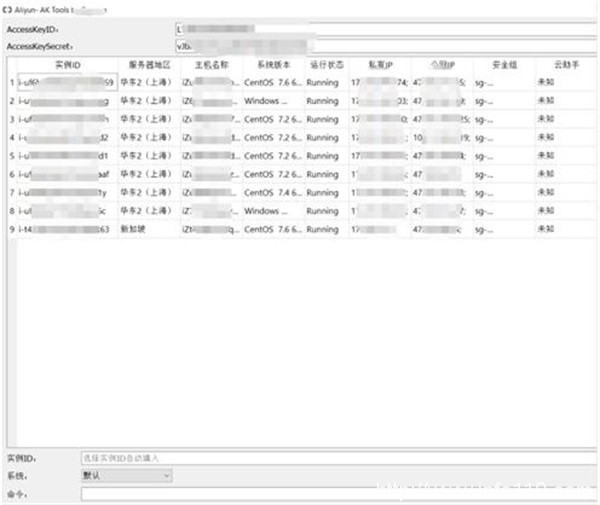

通過租用一些公有云平臺我們可以知道,accesskey是實現連接云平臺的重要身份憑證,而accesskey的管理也是個重要的問題,我們在滲透過程中經常會在一些debug信息以及某些備份信息中發現泄漏的acccesskey,圖為阿里云accesskey的利用工具,攻擊者可以直接通過accesskey實現數據讀取、命令執行等操作。

5. 一發入魂—東西向安全困惑

與傳統內網安全不同的是,微服務架構因其復雜的內部通信鏈路(包括進程和pod,容器和容器,pod和pod之間的通信等等)及不可見性,針對東西向流量,傳統的基于簡單ip維度及人工方式配置的ACL流量管控模式已經不再是萬能的解藥,網絡威脅一旦進入云平臺內部,便可以肆意蔓延。

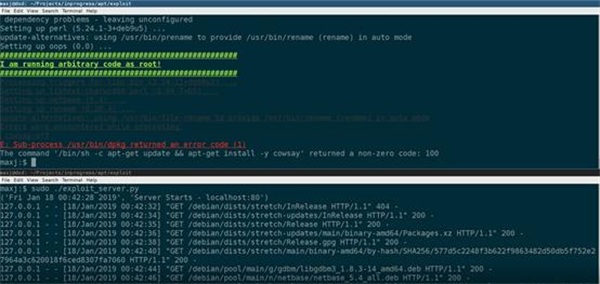

以CVE-2019-3462APT遠程代碼執行漏洞為例,攻擊者一旦進入網絡環境中,便可以利用中間人攻擊或者一個惡意的下載鏡像來觸發該漏洞,導致遠程代碼執行,進而進行橫向攻擊。

而很尷尬的現狀是安全團隊不能再像傳統IT 架構一樣直接將安全產品、方案部署在網絡邊界、業務邊界阻斷各種威脅/風險事件,因此我們需要一種更加適用于云原生環境的更細粒度的安全隔離機制。

6. 病入膏肓—頭痛的資產梳理與威脅感知

資產管理,一直是讓IT部門一個比較頭疼的問題,頻繁的服務器變動,往往讓運維人員疲于奔命,大量的公司,還在用著excel來記錄公司的IT資產情況。

而微服務架構的出現,對于資產管理來說更是一場巨大的災難,隨時可能發生的容器以及云原生架構下的各個層次資源(服務,pod,容器等)的添加、刪除、調度,讓管理者很難對資產進行及時的盤點更新,也存在極大的可能遺忘一些已經不被使用的容器。隨著時間的推移,這些容器可能出現一些新的安全威脅,這就給黑客帶來了可趁之機,在用戶毫無感知的情況下,整個集群就已淪為黑客的肉雞,而等到用戶真的發現問題,損失已鑄成,想要彌補也為時已晚。

探真云原生安全解決方案

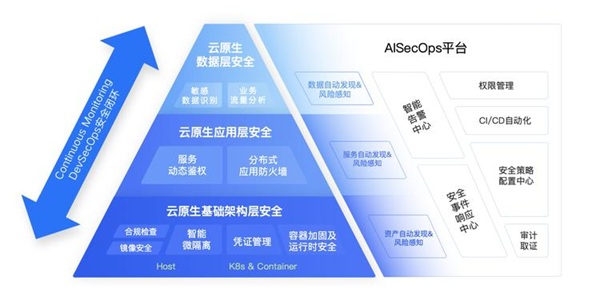

那么,如何針對以上有別于傳統架構下的安全風險挑戰,打造更適合于云原生環境下的防御體系呢?探真科技根據當前云原生環境下所可能遇到的各個風險點,以及各種場景的適配情況,給出了解決方案:

1.鏡像掃描

針對當前公有云、私有云存在的鏡像安全問題,探真科技鏡像安全掃描方案可與客戶的CICD流程深度融合,借助35w+的安全規則庫,檢測出相關鏡像的CVE漏洞、脆弱Package、敏感信息、Malware等安全風險。

當系統完成鏡像文件掃描程序后,用戶可以查看漏洞嚴重程度、CVSS分數、目前是否有提供維修更新鏡像等信息。通過內建的過濾機制,用戶可以根據事件嚴重性,決定鏡像文件更新操作的排期,從而確保使用者上傳、部署于Kubernetes環境的鏡像都是來自可信來源、未經手動干預后的鏡像。

2.微隔離

微隔離(Micro-Segmentation)是一種專門針對虛擬化平臺的隔離技術,有別于傳統防火墻的邊界流量隔離,微隔離的核心能力便是針對東西向流量的隔離,擁有更細粒度的隔離效果。

探真微隔離方案通過可視化展現讓安全運維與管理人員更加了解內部網絡信息流動的情況,能夠按角色、業務功能等多維度標簽對需要隔離的工作負載進行快速分組,同時由策略控制中心通過自學習模式,自適應學習出針對每個應用服務之間最適合的隔離策略,做到更加精準的東西向流量訪問權限控制,減少橫向移動攻擊的可能性。

3.安全合規檢查

針對國家等保2.0提出的安全合規要求,探真科技合規偵測策略從身份鑒別、訪問控制、安全審計、入侵防御、惡意代碼防護、資源控制六大方面進行了完整的覆蓋,同時結合CIS docker安全基線、kubernetes安全基線、探真科技自定義的安全策略等,及時發現云環境下存在的安全配置問題。

4.特權賬號管理

針對特權賬號管理問題,探真動態鑒權能夠適配云原生環境(如docker、k8s、openshift等),集成進入CICD流程,去除容器內密碼、秘鑰、證書等登錄憑證。探真動態鑒權還能夠替代云服務商的KMS,實現企業跨云、跨中心統一特權管理,完美適配云原生環境下各種復雜賬號管控場景。

5.容器運行時安全防護

探真科技根據云環境下的漏洞攻防場景,提出了獨家的AI免疫防御技術,通過深度監測系統底層調用,借用無監督學習,為每個應用建立了單獨的安全調用基線,并配合強大的攻擊檢測引擎,可及時發現系統中存在的各種威脅,針對系統提權、虛擬機逃逸、漏洞攻擊、挖礦程序、非正常掃描行為等都具備極強的檢測與防御能力。

6.資產自動發現與威脅態勢感知

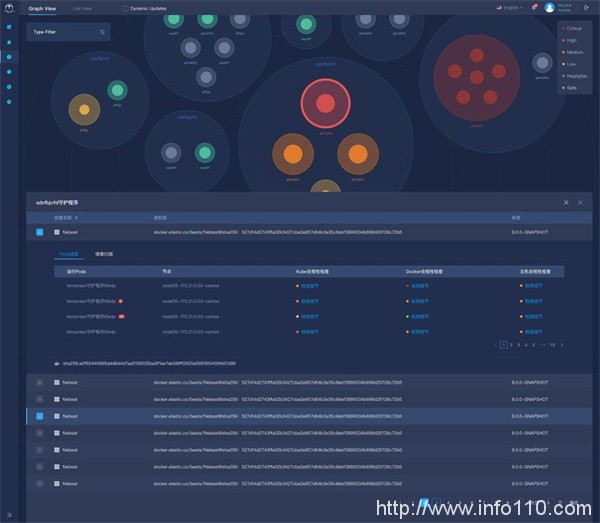

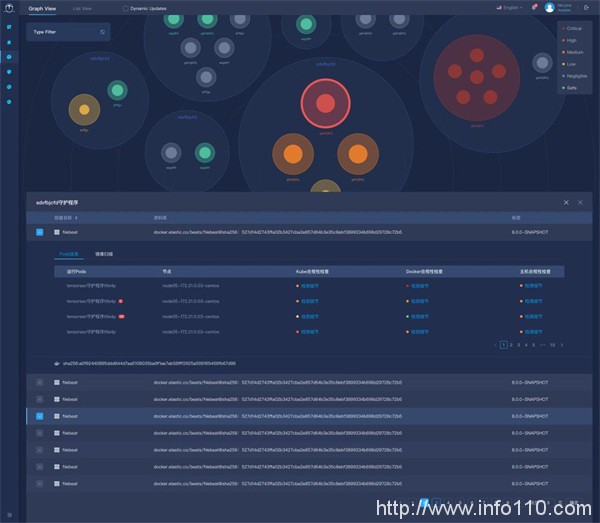

探真科技威脅感知支持自動化資產發現,以可視化效果呈現給客戶當前的所有資產所處的位置、狀態以及所面臨的風險,同時接入鏡像安全、隔離安全、運行時安全、賬號安全等多種數據,根據存在風險點匹配云上容器ATT&CK矩陣下的近300條規則偵測入侵行為事件,給予用戶一個完整的安全感知視角,真正做到了防患于未然。

云原生安全未來展望

根據IDC在2020年5月發布的《2020年中國云計算市場十大預測》指出,到2022年,60%的中國500強企業將投資于云原生應用和平臺的自動化、編排和開發生命周期管理。

同年10月,騰訊云安全發布了《2021云安全九大趨勢》,涵蓋了云原生安全,零信任及身份認證,數據安全及合規,軟硬件供應鏈安全等幾大行業廣泛關注的領域,其中,云原生安全成為高頻詞。

可以預見,在產業快速上云的當下及未來,云原生安全,也將扮演更加重要的角色。云原生安全可以說是安全的未來主要方向。微信搜索“探真科技“獲取東西向攻擊實例視頻,百度搜索“探真科技”移步官網解鎖更多相關知識。來源:科技魔方

申請創業報道,分享創業好點子。點擊此處,共同探討創業新機遇!

站長資訊網

站長資訊網